Le service de piratage web 'Araneida' lié à une entreprise IT turque

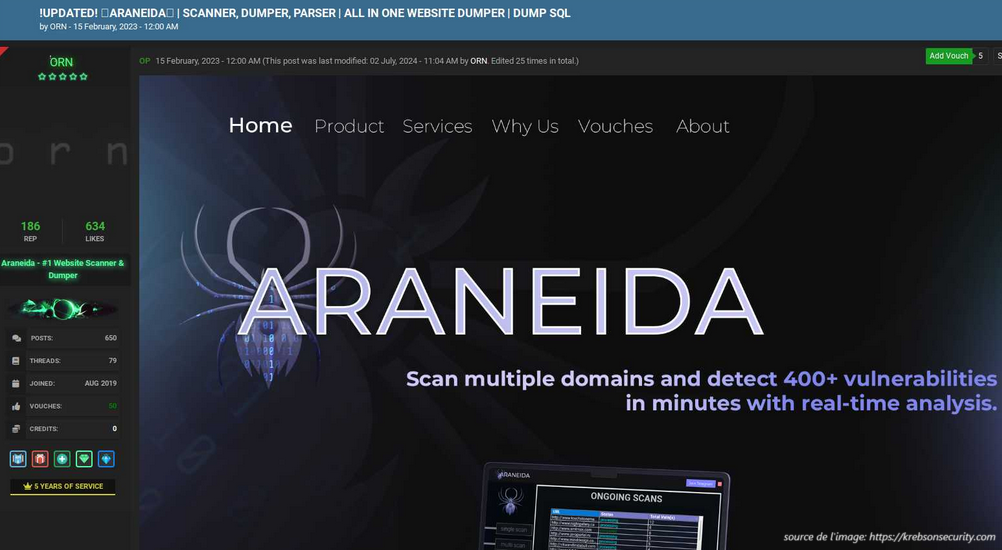

Les cybercriminels exploitent désormais une version piratée d’Acunetix, un scanner de vulnérabilités web de renom, pour mener des campagnes de piratage à grande échelle. Cette version crackée du logiciel est revendue sous forme de service en ligne par plusieurs acteurs, notamment via la plateforme Araneida, qui a été liée à une société informatique basée en Turquie. Cette opération illustre comment un outil légitime destiné à améliorer la sécurité peut être détourné pour des activités criminelles.

L’exploitation d’Acunetix par les cybercriminels

Acunetix, développé par Invicti Security, est un logiciel conçu pour détecter les vulnérabilités des applications web. Des pirates ont réussi à contourner les restrictions de la version d’essai gratuite, permettant à cet outil puissant de fonctionner sans clé de licence valide. Selon Silent Push, une société spécialisée dans l’analyse des menaces, cette version piratée est au cœur d’une plateforme appelée Araneida, qui propose des services de reconnaissance offensive.

Araneida permet à ses utilisateurs de scanner des sites web pour trouver des failles exploitables, de collecter des données utilisateur sensibles et de mener des attaques sur des cibles spécifiques. La plateforme s’accompagne d’un réseau de proxys sophistiqué, qui dissimule l’origine des scans en utilisant des adresses IP aléatoires. Cette approche garantit l’anonymat des utilisateurs et complique la tâche des enquêteurs.

Araneida : une plateforme en plein essor

Araneida : une plateforme en plein essor La plateforme Araneida est activement promue sur des forums de cybercriminalité et dispose d’un canal Telegram comptant près de 500 abonnés. Elle y est présentée comme une solution clé en main pour les activités malveillantes. Les administrateurs d’Araneida n’hésitent pas à afficher leurs succès criminels. Par exemple, ils affirment que leur service a été utilisé pour compromettre plus de 30 000 sites web en seulement six mois.

Un cas marquant rapporté par la plateforme concerne un utilisateur qui aurait utilisé des données volées pour acheter une voiture Porsche. En parallèle, Araneida propose la vente de données en vrac, notamment des numéros de cartes bancaires (appelés "dumps"), collectées à l’aide de leur outil ou via les vulnérabilités qu’il a découvertes.

L’ampleur du problème

Silent Push a également découvert que cette version crackée d’Acunetix alimente d’autres services similaires. Par exemple, au moins 20 instances de plateformes basées sur ce logiciel ciblent spécifiquement les locuteurs mandarins. Bien que ces services soient moins connus et discutés sur le dark web, ils exploitent les mêmes principes pour mener des attaques contre des organisations.

Le Département américain de la Santé et des Services sociaux (HHS) a publié en août 2023 un rapport qui confirme que des groupes de hackers, comme APT 41 (parrainé par l’État chinois), utilisent également une version piratée d’Acunetix pour leurs activités. Ces outils sont devenus une arme clé pour les cybercriminels du monde entier.

Origines et liens avec la Turquie

Les chercheurs de Silent Push ont retracé les activités d’Araneida jusqu’à un individu basé en Turquie. La plateforme Araneida[.]co, active depuis février 2023, a été créée par un utilisateur ayant des connexions avec des forums de cybercriminalité depuis au moins 2018.

Les pseudonymes associés à Araneida, tels que "ORN", "ori0n" et "Ornie", ont permis d’identifier une adresse email (altugsara321@gmail.com) utilisée pour enregistrer des comptes sur des forums comme RaidForums et Nulled. Cette adresse a été liée à Altuğ Şara, un développeur turc basé à Ankara, qui a travaillé sur des outils similaires par le passé.

En 2021, un site web enregistré sous son nom proposait des services pour automatiser les scans de vulnérabilités. Altuğ Şara est actuellement employé par une société turque de développement logiciel appelée Bilitro Yazilim. Cependant, ni Altuğ Şara ni Bilitro Yazilim n’ont répondu aux demandes de commentaires des journalistes.

Bien qu’Invicti Security, l’éditeur d’Acunetix, possède des bureaux à Ankara, son PDG affirme qu’il n’y a aucun lien entre leurs employés et cet individu. Selon le PDG, les efforts pour contrer les versions piratées d’Acunetix sont continus, mais il s’agit d’une lutte permanente contre les pirates.

Caractéristiques techniques d’Araneida

Araneida est un outil particulièrement bruyant, générant un grand nombre de requêtes pour tester les API et scanner des URL aléatoires. Il cible souvent des systèmes de gestion de contenu (CMS) populaires pour identifier des points d’entrée.

populaires pour identifier des points d’entrée. Les chercheurs de Silent Push ont également identifié des failles dans l’utilisation de l’infrastructure d’Araneida. Par exemple, la version piratée d’Acunetix utilisée par le service intègre d’anciens certificats SSL, ce qui permet de relier certaines campagnes malveillantes à des groupes de hackers spécifiques, notamment des acteurs chinois.

Implications de cette exploitation

Le cas d’Araneida met en évidence la manière dont des outils de sécurité légitimes peuvent être détournés pour des activités malveillantes. L’existence de telles plateformes expose les organisations à des risques accrus, car les outils vendus sur ces services sont accessibles à un large éventail de cybercriminels.

Pour les éditeurs comme Invicti, cette situation représente un défi constant. Non seulement ils doivent renforcer la sécurité de leurs produits, mais ils doivent également collaborer avec les autorités pour identifier et démanteler ces écosystèmes criminels.

Dans l’ensemble, l’utilisation d’outils piratés comme Acunetix montre que les cybercriminels innovent constamment pour exploiter les failles des systèmes de sécurité, rendant la cybersécurité plus complexe que jamais.

Conclusion

L’exploitation d’Acunetix par des groupes criminels démontre que même les technologies conçues pour protéger les systèmes peuvent être utilisées à des fins destructrices. Les recherches de Silent Push et d’autres acteurs montrent l’importance de surveiller ces activités et de renforcer la protection des outils logiciels.